70+ câu trắc nghiệm Mật mã ứng dụng có đáp án - Phần 1

25 câu hỏi

Quá trình sử dụng những quy tắc được quy định trong một hệ mã để biến đổi bản tin ban đầu thành bản mã gọi là gì?

Mật mã hóa

Giải mã hóa

Khóa mã hóa

Khóa giải mã

Khóa mã hóa trong các hệ thống mật mã có tính chất bí mật như thế nào?

Chỉ người gửi thông điệp được biết

Chỉ người nhận thông điệp được biết

Luôn được công khai

Tùy loại hệ thống mật mã mà mức độ bí mật sẽ khác nhau

Các phương thức mật mã hoá được chia làm các dạng cơ bản như thế nào?

Hai loại: mật mã đối xứng và mật mã bất đối xứng

Ba loại: Hàm băm, mật mã đối xứng và mật mã bất đối xứng

Hai loại: Hàm băm, mật mã đối xứng

Ba loại: mật mã công khai, mật mã đối xứng và mật mã bất đối xứng

Chọn phát biểu đúng về hàm băm (hashing)?

Là quá trình chuyển đổi một thông điệp, hoặc dữ liệu thành bản tóm lược giá trị số học

Là quá trình giải mã một thông điệp, hoặc dữ liệu

Là một thuật toán tạo khóa mã hóa

Là một thuật toán tạo khóa giải mã

Trong ứng dụng hàm băm, người ta có thể sử dụng thông số hash value để làm gì?

Để làm vai trò một khóa bí mật

Để làm vai trò một khóa công khai

Để phát hiện ra dữ liệu có toàn vẹn trong quá trình lưu trữ hay trong khi truyền hay không

Để phát hiện ra tính xác thực của của thông điệp có được đảm bảo hay không

Thuật toán băm nào có đầu vào là một bản tin M có chiều dài bất kỳ, đầu ra là 160 bit rút gọn?

MD5

RIPEMD

MDA

SHA

Giải thuật nào là thuật toán thông dụng của họ thuật toán hàm băm MDA?

MD5

MD128

RIPEMD

RIPEMD128

Chọn phát biểu đúng về mật mã đối xứng?

Mật mã đối xứng sử dụng hai chìa khoá đối xứng chéo để mã hoá và giải mã dữ liệu.

Mật mã đối xứng sử dụng hai chìa khoá đối xứng để mã hoá và giải mã dữ liệu.

Mật mã đối xứng sử dụng một chìa khoá duy nhất để mã hoá và giải mã dữ liệu.

Mật mã đối xứng sử dụng hai chìa khoá để mã hoá và giải mã dữ liệu.

Một trong những thuật toán của mật mã đối xứng là thuật toán nào sau đây?

DES

DSE

ASE

MSE

Chuẩn mật mã DES dùng khóa có độ dài bao nhiêu bit?

48 bit

56 bit

64 bit

160 bit

Hiện nay, chuẩn mật mã đối xứng nào được dùng thay thế cho chuẩn DES?

AES

MDA

SHA

Rijndael

Khóa của chuẩn mật mã AES có chiều dài như thế nào?

128 bit

192 bit

256 bit

Hỗ trợ cả 128, 192, 256 bit

Trong phương pháp mật mã đối xứng, khóa mật mã cần được giữ bí mật như thế nào?

Sẽ được giữ bí mật đối với những hệ thống khác ngoài bên gửi

Sẽ được giữ bí mật đối với những hệ thống khác ngoài bên gửi và bên nhận

Sẽ được giữ bí mật đối với những hệ thống khác ngoài bên nhận

Không cần giữ bí mật

Phương pháp mật mã bất đối xứng sử dụng khóa như thế nào?

Sử dụng một khóa bí mật cho việc mã hóa và giải mã

Sử dụng một cặp khóa bí mật cho việc mã hóa và giải mã

Sử dụng một cặp khóa: khóa công khai dùng cho quá trình mã hóa, khóa mật dùng cho quá trình giải mã

Sử dụng một cặp khóa công khai cho việc mã hóa và giải mã

Hai người A và B sử dụng phương pháp mật mã bất đối xứng để bảo mật thông tin liên lạc với nhau. Trong đó K1 là khóa mật của A, K2 là khóa công khai của A, K3 là khóa mật của B, K4 là khóa công khai của B. Nếu A gửi cho B 1 bản tin được mật mã với khóa K4 thì B sẽ phải dùng khóa nào để giải mã?

K1

K2

K3

K4

Hai người A và B sử dụng phương pháp mật mã bất đối xứng để bảo mật thông tin liên lạc với nhau. Trong đó K1 là khóa mật của A, K2 là khóa công khai của A, K3 là khóa mật của B, K4 là khóa công khai của B. Nếu A nhận từ B 1 bản tin được mật mã với khóa K2 thì A sẽ phải dùng khóa nào để giải mã?

K1

K2

K3

K4

Loại khóa trong phương thức mật mã nào mà người sở hữu nó có thể tự do gửi ra bên ngoài theo các kênh không an toàn nhưng vẫn đảm bảo an toàn bảo mật dữ liệu của họ?

Khóa công khai trong phương thức mật mã bất đối xứng

Khóa công khai trong phương thức mật mã đối xứng

Khóa riêng trong phương thức mật mã bất đối xứng

Khóa riêng trong phương thức mật mã đối xứng

Đây là một trong những thuật toán thông dụng của phương thức mật mã bất đối xứng

Diffie

Hellman

AES

RSA

Chỉ ra 1 phát biểu sai về thuộc tính toàn vẹn (Integrity) trong mật mã hóa.

Tính toàn vẹn cung cấp sự bảo đảm rằng một thông điệp đã không thay đổi trong quá trình truyền

Tính toàn vẹn có thể được thực hiện bằng cách thêm các thông tin như checksum vào bản tin gửi đi

Tính toàn vẹn có thể được thực hiện bằng cách thêm dữ liệu dư thừa khi gửi đi, và nó được sử dụng như một phần của quá trình giải mã.

Tính toàn vẹn cung cấp sự bảo đảm chỉ có người nhận đã xác thực có thể lấy ra được nội dung của thông tin chứa đựng trong bản tin đã mật mã hóa của nó

Chữ ký số là phương pháp ký một bức điện dưới dạng điện tử…

Để đảm bảo tính bí mật, tính toàn vẹn và xác thực tác giả

Để đảm bảo tính bí mật, tính toàn vẹn và chống lặp lại

Để đảm bảo tính toàn vẹn, tính xác thực và đảm bảo chống từ chối tác giả

Để đảm bảo tính toàn vẹn, bí mật, tính xác thực tác giả và chống lặp lại

Chữ ký số dùng thuật toán mật mã với hai khóa như thế nào?

Trong quá trình ký bức điện dùng khóa công khai, còn quá trình kiểm tra bức điện dùng khóa mật.

Trong quá trình ký bức điện dùng khóa mật, còn quá trình kiểm tra bức điện dùng khóa công khai.

Trong quá trình ký bức điện dùng khóa 64 bit, còn quá trình kiểm tra bức điện dùng khóa 128 bit.

Trong quá trình ký bức điện dùng khóa 128 bit, còn quá trình kiểm tra bức điện dùng khóa 64 bit.

Hai người A và B sử dụng chữ ký số trong các bức điện giao dịch với nhau. Trong đó K1 là khóa mật của A, K2 là khóa công khai của A, K3 là khóa mật của B, K4 là khóa công khai của B. Nếu A gửi cho B 1 bức điện có chữ ký số thì B sẽ phải dùng khóa nào để xử lý bức điện đó?

K1

K2

K3

K4

Hai người A và B sử dụng chữ ký số trong các bức điện giao dịch với nhau. Trong đó K1 là khóa mật của A, K2 là khóa mật của B, K3 là khóa công khai của A, K4 là khóa công khai của B. Nếu A nhận từ B 1 bản tin có chữ ký số thì A sẽ phải dùng khóa nào để xử lý bức điện đó?

K1

K2

K3

K4

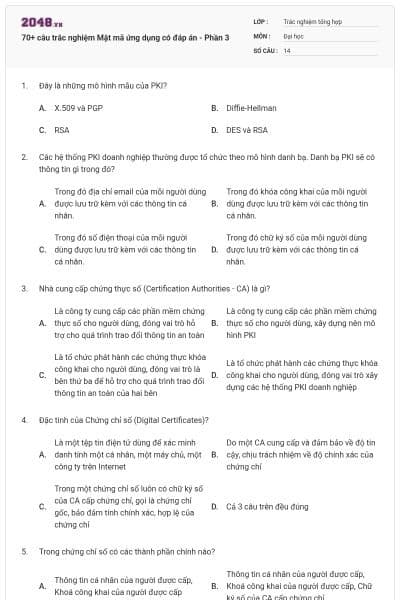

Cơ sở hạ tầng khóa công khai (PKI) là gì?

Là sự kết hợp của các phần mềm máy khách và phần mềm máy chủ để bảo vệ sự an toàn của thông tin liên lạc của các doanh nghiệp và các giao dịch kinh doanh trên Internet.

Là sự kết hợp của các phần mềm, công nghệ mã hóa, và các dịch vụ cho phép các doanh nghiệp bảo vệ sự an toàn của thông tin liên lạc của họ và các giao dịch kinh doanh trên Internet.

Là sự kết hợp của các phần mềm máy chủ, và công nghệ mã hóa cho phép các doanh nghiệp để bảo vệ sự an toàn của thông tin liên lạc của họ và các giao dịch kinh doanh trên Internet.

Là sự kết hợp của các phần mềm và các dịch vụ cho phép các doanh nghiệp để bảo vệ sự an toàn của thông tin liên lạc của họ và các giao dịch kinh doanh trên Internet.

PKI cho phép những người tham gia…

Xác thực lẫn nhau.

Sử dụng các thông tin từ các chứng thực khoá công khai để mật mã hoá và giải mã thông tin trong quá trình trao đổi.

Xác thực lẫn nhau và sử dụng các thông tin từ các chứng thực khoá công khai để mật mã hoá và giải mã thông tin trong quá trình trao đổi.

Xác thực lẫn nhau và sử dụng các khoá mật để giải mã thông tin trong quá trình trao đổi.