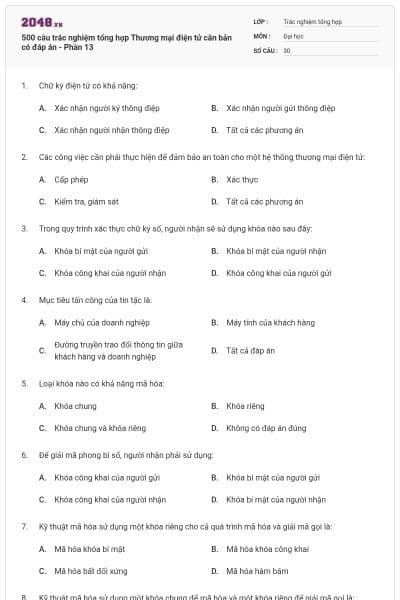

500 câu trắc nghiệm tổng hợp Thương mại điện tử căn bản có đáp án - Phần 13

30 câu hỏi

Chữ ký điện tử có khả năng:

Xác nhận người ký thông điệp

Xác nhận người gửi thông điệp

Xác nhận người nhận thông điệp

Tất cả các phương án

Các công việc cần phải thực hiện để đảm bảo an toàn cho một hệ thống thương mại điện tử:

Cấp phép

Xác thực

Kiểm tra, giám sát

Tất cả các phương án

Trong quy trình xác thực chữ ký số, người nhận sẽ sử dụng khóa nào sau đây:

Khóa bí mật của người gửi

Khóa bí mật của người nhận

Khóa công khai của người nhận

Khóa công khai của người gửi

Mục tiêu tấn công của tin tặc là:

Máy chủ của doanh nghiệp

Máy tính của khách hàng

Đường truyền trao đổi thông tin giữa khách hàng và doanh nghiệp

Tất cả đáp án

Loại khóa nào có khả năng mã hóa:

Khóa chung

Khóa riêng

Khóa chung và khóa riêng

Không có đáp án đúng

Để giải mã phong bì số, người nhận phải sử dụng:

Khóa công khai của người gửi

Khóa bí mật của người gửi

Khóa công khai của người nhận

Khóa bí mật của người nhận

Kỹ thuật mã hóa sử dụng một khóa riêng cho cả quá trình mã hóa và giải mã gọi là:

Mã hóa khóa bí mật

Mã hóa khóa công khai

Mã hóa bất đối xứng

Mã hóa hàm băm

Kỹ thuật mã hóa sử dụng một khóa chung để mã hóa và một khóa riêng để giải mã gọi là:

Mã hóa khóa bí mật

Mã hóa khóa công khai

Mã hóa đơn khóa

Mã hóa hàm băm

Yêu cầu người dùng cung cấp một dữ liệu (password, vân tay, giọng nói…) là thực hiện công việc:

Kiểm soát

Xác thực

Cấp phép

Chống phủ định

Để đảm bảo tính bí mật của thông tin người ta sử dụng kỹ thuật:

Mã hóa thông tin

Chứng thực điện tử

Chữ ký điện tử

Bức tường lửa

Chúng ta sử dụng kỹ thuật nào sau đây để đảm bảo các thông tin được giữ bí mật:

Sử dụng mật khẩu

Chữ ký điện tử

Chứng thực điện tử

Mã hóa thông tin

Một tin tặc sử dụng phần mềm đặc biệt để truy cập vào máy chủ của website và chiếm quyền kiểm soát của máy chủ. Tin tặc sử dụng hình thức tấn công:

Tấn công thay đổi giao diện (Deface)

Virus

Tấn công từ chối dịch vụ (DOS)

Tấn công từ chối dịch vụ phân tán (DDOS)

Hình thức tấn công nào tin tặc chiếm quyền kiểm soát của máy chủ:

Tấn công từ chối dịch vụ (DOS)

Tấn công từ chối dịch vụ phân tán (DDOS)

Tấn công thay đổi giao diện (Deface)

Tấn công khác

Một đoạn mã có khả năng tồn tại độc lập, tự sao chép chính bản thân và tự lan truyền qua hệ thống mạng. Đây là loại đoạn mã:

Worm (sâu máy tính)

Virus (Vi rút máy tính)

Trojan horse (con ngựa thành Tơ-roa)

Spyware (phần mềm gián điệp)

Đoạn mã nào có khả năng độc lập hoàn toàn và tự lan truyền qua hệ thống mạng:

Virus (Vi rút máy tính)

Trojan horse (con ngựa thành Tơ-roa)

Worm (sâu máy tính)

Spyware (phần mềm gián điệp)

Đoạn mã độc Melissa là ví dụ điển hình của:

Worm (sâu máy tính)

Virus (Vi rút máy tính)

Trojan horse (con ngựa thành Tơ-roa)

Spyware (phần mềm gián điệp)

Virus thường lây nhiễm theo các cách thức nào:

Lây nhiễm qua các thiết bị lưu trữ tự động

Lây nhiễm qua email

Lây nhiễm qua internet

Tất cả đáp án

Đoạn mã độc W32 và các biến thể là ví dụ điển hình của:

Trojan horse (con ngựa thành Tơ-roa)

Worm (sâu máy tính)

Virus (Vi rút máy tính)

Spyware (phần mềm gián điệp)

Đoạn mã độc Morris là ví dụ điển hình của:

Worm (sâu máy tính)

Virus (Vi rút máy tính)

Trojan horse (con ngựa thành Tơ-roa)

Spyware (phần mềm gián điệp)

Đoạn mã độc nào có khả năng chụp ảnh màn hình và điều khiển các tổ hợp phím bấm:

Worm (sâu máy tính)

Virus (Vi rút máy tính)

Spyware (phần mềm gián điệp)

Trojan horse (con ngựa thành Tơ-roa)

Thẻ (Token) là biện pháp kỹ thuật đảm bảo:

Kiểm soát truy cập và xác thực

Kỹ thuật mã hóa thông tin

Chứng thực điện tử

Sử dụng lớp ổ cắm an toàn (SSL) và giao dịch điện tử an toàn (SET)

Yêu cầu đối với an toàn TMĐT xuất phát từ phía:

Người dùng

Doanh nghiệp

Người dùng và doanh nghiệp

Tất cả các đáp án

Xác định quyền truy cập vào tài nguyên của website là vấn đề liên quan tới:

Sự cấp phép

Tính xác thực

Chống phủ định

Tính ích lợi

Kỹ thuật mã hóa thông tin đảm bảo được:

Chống phủ định

Tính xác thực

Tính bí mật của thông tin

Cả 3 đáp án

Để ngăn chặn sự tấn công bằng các đoạn mã nguy hiểm có thể dùng biện pháp:

Các chương trình tìm và diệt virus

Các chương trình chống phần mềm gián điệp spyware

Hệ thống phát hiện xâm nhập

Tất cả các biện pháp

Công việc cần thực hiện để đảm bảo an toàn trong thương mại điện tử:

Tính sẵn sàng của thông tin

Kiểm soát

Chống phủ định

Tính toàn vẹn của thông tin

Nhận định nào là không chính xác khi nói tới một hệ thống thương mại điện tử an toàn:

Không bao giờ bị tấn công

Đó là hệ thống được bảo vệ trước những tấn công từ bên trong và bên ngoài

Có khả năng chống lại những tai họa, lỗi và sự tác động không mong đợi

Có khả năng hạn chế tối đa các tác động không mong đợi

Xác định ai là người tham gia quá trình giao dịch trao đổi thông tin trên website là thực hiện:

Xác thực

Kiểm soát

Cấp phép

Chống phủ định

Các thuật ngữ tương đương với mã hóa một khóa:

Mã hóa đơn khóa

Mã hóa đối xứng

Mã hóa khóa riêng

Cả 3 tên gọi

Các thuật ngữ tương đương với mã hóa khóa công khai:

Mã hóa khóa công cộng

Mã hóa khóa chung

Mã hóa bất đối xứng

Cả 3 tên gọi